lunes, 30 de noviembre de 2009

-nombre del blogger

-direccion del blog

-opiniones para mejorar el blog

-que piensas del proyecto del blogger de la PREFECO

Porfavor a todos los seguidores comentar esta entrada ;D

Aqui les dejamos este video en el cual muestra las experiencias personales y conocimientos que se obtuvieron a lo largo de la aplicacion de las TIC en la escuela

lunes, 23 de noviembre de 2009

En los últimos tiempos, se han multiplicado los casos de asesinatos en los que se ha empleado Internet como herramienta de contacto.

El psiquiatra José Cabrera, el psicólogo criminólogo y profesor de la Universidad de Alicante y el presidente de la Comisión de libertades e informática analizarán las causas de este fenómeno en relacion que une la maldad humana a las nuevas tecnologías.

PUBLICADO POR:

*ALICIA AURORA OSORIO B.

*SCARLETT RODRIGUEZ F.

sábado, 21 de noviembre de 2009

Alguna vez te has preguntado como se inicio la informática???

Hoy te invito a que demos un paseo por la historia de esta

Este video después de una gran búsqueda fue seleccionado este video que contiene lo necesario y lo mas importante que necesitas saber de la informática

La palabra informática proviene del francés informatique, acuñado por el ingeniero Philippe Dreyfus en 1962. Es un acrónimo de las palabras information y automatique (información automática). En lo que hoy día conocemos como informática confluyen muchas de las técnicas, procesos y máquinas (ordenadores) que el hombre ha desarrollado a lo largo de la historia para apoyar y potenciar su capacidad de memoria, de pensamiento y de comunicación.

“Yo pensé que esto del blog esta algo difícil, que no tenia mas que hacerlo por que en profe no se le había ocurrido otra cosas que hacer pero hoy me doy cuenta que esto es algo impresionante y muy interesante…

Les recomiendo este video de vdd esta muy bueno!!!

Y que tal te gusto???

By: Alicia

viernes, 20 de noviembre de 2009

Nuestro equipo de las divinas integrado por :

- Kasumi C. Koi V.

- Alicia A. Osorio B.

- Abraham Tepach D.

- Tania Toss G.

- Scarlett Rodriquez. F.

- Ivania Rincon A.

ESPERO QUE LES GUSTE!!!!!!!!!!!!!

Introduccion: Alicia A O. B.

martes, 3 de noviembre de 2009

Un firewall es un dispositivo de seguridad, veamos exactamente lo que hace y en que se basa su funcionamiento.

Un firewal es simplemente un filtro que controla todas las comunicaciones que pasan de una red a la otra y en función de lo que sean permite o deniega su paso. Para permitir o denegar una comunicación el firewal examina el tipo de servicio al que corresponde, como pueden ser el web, el correo o el IRC. Dependiendo del servicio el firewall decide si lo permite o no. Además, el firewall examina si la comunicación es entrante o saliente y dependiendo de su dirección puede permitirla o no.

De este modo un firewall puede permitir desde una red local hacia Internet servicios de web, correo y ftp, pero no a IRC que puede ser innecesario para nuestro trabajo. También podemos configurar los accesos que se hagan desde Internet hacia la red local y podemos denegarlos todos o permitir algunos servicios como el de la web, (si es que poseemos un servidor web y queremos que accesible desde Internet). Dependiendo del firewall que tengamos también podremos permitir algunos accesos a la red local desde Internet si el usuario se ha autentificado como usuario de la red local.

Un firewall puede ser un dispositivo software o hardware, es decir, un aparatito que se conecta entre la red y el cable de la conexión a Internet, o bien un programa que se instala en la máquina que tiene el modem que conecta con Internet. Incluso podemos encontrar ordenadores computadores muy potentes y con softwares específicos que lo único que hacen es monitorizar las comunicaciones entre redes.

Si se quiere saber algo más sobre firewalls podemos examinar los enlaces que tenemos en el área de seguridad. Es especialmente interesante este enlace: http://www.ciudadfutura.com/mundopc/cursos/firewalls/fire1.htm

Control parental

El control parental integrado en Windows Vista está diseñado para tranquilizar a los padres y conseguir que se sientan seguros de su capacidad para controlar lo que hacen sus hijos en el equipo. Estos controles ayudan a los padres a seleccionar los juegos y los programas que pueden usar sus hijos, así como los sitios Web que pueden visitar y cuándo pueden hacerlo. Los padres pueden restringir el uso del equipo a un horario específico con la seguridad de que Windows Vista aplicará estas restricciones, incluso cuando estén lejos de casa.

El panel Control parental, que forma parte del subprograma del Panel de control de User Accounts and Family Safety (Cuentas de usuario y Seguridad familiar), centraliza la configuración principal del Control parental de Windows Vista.

Controla el uso que hacen tus hijos del equipo desde una pantalla.

Desde esta ubicación, puedes configurar el control parental del equipo y las aplicaciones, definir límites apropiados para los juegos que usan tus hijos, la exploración Web y el uso genera l del equipo. El panel Control parental proporciona una ubicación central desde la que puedes activar y desactivar los controles parentales y definir controles para todos los aspectos del uso que hacen tus hijos del equipo. Los proveedores de software de seguridad familiar y de servicios de otros fabricantes también pueden decidir que sus productos y servicios estén disponibles en el panel Control parental de Windows Vista. Los medios de control parental no funcionan en equipos unidos a un dominio como, por ejemplo, entornos empresariales.

l del equipo. El panel Control parental proporciona una ubicación central desde la que puedes activar y desactivar los controles parentales y definir controles para todos los aspectos del uso que hacen tus hijos del equipo. Los proveedores de software de seguridad familiar y de servicios de otros fabricantes también pueden decidir que sus productos y servicios estén disponibles en el panel Control parental de Windows Vista. Los medios de control parental no funcionan en equipos unidos a un dominio como, por ejemplo, entornos empresariales.

Informes de actividad

Desde el panel Control parental, puedes revisar informes de actividad de fácil lectura que muestran el uso que están haciendo tus hijos del equipo. La supervisión del comportamiento de los niños frente al equipo no sólo te ayuda a realizar un seguimiento de lo que ven, escuchan y hacen, sino que también te permiten definir mejor y modificar los controles parentales en función de datos reales. El icono de Control parental siempre está visible para los niños en la bandeja de sistema, de modo que ellos sepan que los controles parentales están activados.

Límite de tiempo para uso del equipo

Con Windows Vista, puedes decidir cuándo deseas permitir a los niños que hagan uso del equipo. Dispones de una cuadrícula que muestra los días de la semana y las horas del día.

Define límites de tiempo para el uso del equipo.

La configuración predeterminada permite que los niños usen el equipo todas las horas del día y de la noche, los siete días de la semana. Para restringir su uso, sólo es necesario hacer clic en las horas y los días concretos que desees bloquear. Cuando se acerca al final de un período de tiempo aprobado, el niño recibe avisos 15 minutos y 1 minuto antes de que finalice el tiempo. Si el período de tiempo finaliza antes de que salga de la sesión, Windows Vista la suspende y muestra la pantalla de inicio de sesión para que otro usuario pueda usar el equipo. No obstante, la sesión del niño permanece activa en segundo plano para que, cuando vuelva a iniciar sesión, pueda retomar lo que dejó sin perder su trabajo.

Rootkit

es un conjunto de herramientas usadas frecuentemente por los intrusos informáticos o crackers que consiguen acceder ilícitamente a un sistema informático. Estas herramientas sirven para esconder los procesos y archivos que permiten al intruso mantener el acceso al sistema, a menudo con fines maliciosos.

Hay rootkits para una amplia variedad de sistemas operativos, como Linux, Solaris o Microsoft Windows. Por ejemplo, el rootkit puede esconder una aplicación que lance una consola cada vez que el atacante se conecte al sistema a través de un determinado puerto.Los rootkits del kernel o núcleo pueden contener funcionalidades similares.

Un backdoor puede permitir también que los procesos lanzados por un usuario sin privilegios de administrador ejecuten algunas funcionalidades reservadas únicamente al superusuario. Todo tipo de herramientas útiles para obtener información de forma ilícita pueden ser ocultadas mediante rootkits

¿Cuales son sus objetivos?

Tratan de encubrir a otros procesos que están llevando a cabo acciones maliciosas en el sistema. Por ejemplo, si en el sistema hay una puerta trasera para llevar a cabo tareas de espionaje, el rootkit ocultará los puertos abiertos que delaten la comunicación; o si hay un sistema para enviar spam, ocultará la actividad del sistema de correo.

Los rootkits, al estar diseñados para pasar desapercibidos, no pueden ser detectados. Si un usuario intenta analizar el sistema para ver qué procesos están ejecutándose, el rootkit mostrará información falsa, mostrando todos los procesos excepto él mismo y los que está ocultando.

O si se intenta ver un listado de los ficheros de un sistema, el rootkit hará que se muestre esa información pero ocultando la existencia del propio fichero del rootkit y de los procesos que esconde.

Cuando el antivirus hagan una llamada al sistema operativo para comprobar qué ficheros hay, o cuando intente averiguar qué procesos están en ejecución, el rootkit falseará los datos y el antivirus no podrá recibir la información correcta para llevar a cabo la desinfección del sistema.

¿Cómo prevenirnos?

Es necesario un sistema que vigile no únicamente la actividad de los archivos en el disco, sino que vaya más allá. En lugar de analizar los archivos byte a byte, debe vigilarse lo que hacen al ejecutarse.

Un rootkit necesita llevar a cabo algunas tareas que se podrían considerar “típicas”, como adquirir derechos de root, modificar llamadas básicas al sistema operativo, falsear sistemas de reporte de datos del sistema… Todas estas tareas, una a una, entrañan poco peligro. Pero todas ellas, juntas y en el mismo momento, llevadas a cabo por el mismo programa, proporcionan información clara de que algo extraño está pasando en la computadora. Si las soluciones antivirus fracasan definitivamente a la hora de detectar un rootkit, las nuevas tecnologías de detección de amenazas por comportamiento tienen su mejor prueba de eficacia en la detección y bloqueo de rootkits. Estas tecnologías no basan su funcionamiento en condicionantes previamente aprendidos sobre patrones cerrados de identificación de amenazas. Su éxito se basa en la investigación inteligente y automática de la situación de un proceso en una computadora.

Cuando una serie de acciones se llevan a cabo sobre el sistema y todas ellas (o, al menos, alguna) pueden suponer un riesgo para la integridad de la información o el correcto funcionamiento de la máquina, se evalúan una serie de factores que sirven para calificar la peligrosidad de esa tarea. Por ejemplo, que un proceso quiera tomar derechos de administración en un sistema puede ser más o menos habitual. Y tiene un cierto riesgo, sin duda, pero no hay que alertar por ello. Un simple instalador para un juego puede necesitar tener derechos de administrador para poder llevar a cabo las modificaciones necesarias y poder ejecutarse correctamente.

O por ejemplo, es posible que un determinado proceso deba permanecer oculto, ya que no existe posibilidad de interacción, o que un determinado proceso abra un puerto en concreto para comunicarse, o que registre pulsaciones de teclas. Pero todas esas características juntas hacen que el proceso se pueda considerar como una amenaza y sea necesario un análisis en profundidad para poder autorizar la ejecución de manera segura.

Una vez infectado, ¿qué hacer?

A pesar de lo que viene diciéndose, los rootkits pueden eliminarse (aunque no tan fácilmente). Estos programas se autoprotegen escondiéndose y evitando que ningún otro proceso (como un antivirus) pueda detectarlos. Pero para que ese proceso pueda ocultarse, debe estar en funcionamiento y activado en memoria.

La mejor manera de evitar que el proceso entre en acción, es evitar el arranque del sistema operativo en el disco en el que se encuentra el rootkit, utilizando un disco diferente al del sistema infectado; como puede ser un CD. Así, si el rootkit es conocido, podrá eliminarse.

Sin embargo, si el rootkit no es conocido (es decir, que ha sido desarrollado específicamente para un sistema en concreto), cualquier antivirus fracasará. En este caso, el problema informático es casi el menos importante: hay una persona que, intencionadamente, quiere hacer daño a su empresa y se ha molestado en entrar en el sistema para perjudicarle.

¿Qué es spyware? - Definición de spyware

El spyware es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono.

Un spyware típico se auto instala en el sistema afectado de forma que se ejecuta cada vez que se pone en marcha el ordenador (utilizando CPU y memoria RAM, reduciendo la estabilidad del ordenador), y funciona todo el tiempo, controlando el uso que se hace de Internet y mostrando anuncios relacionados.

Sin embargo, a diferencia de los virus, no se intenta replicar en otros ordenadores, por lo que funciona como un parásito.

Las consecuencias de una infección de spyware moderada o severa (a parte de las cuestiones de privacidad) generalmente incluyen una pérdida considerable del rendimiento del sistema (hasta un 50% en casos extremos), y problemas de estabilidad graves (el ordenador se queda "colgado"). También causan dificultad a la hora de conectar a Internet.

Cómo eliminar el spyware

Existe gran número de programas antispyware o software para ayudar a encontrar y eliminar spyware, aunque algunos de ellos lo que hacen es instalar nuevo spyware.

Puesto que algunos spyware se aprovechan de los puntos débiles de Internet Explorer, puede ayudar el utilizar un navegador menos vulnerable, como Firefox o Opera (ambos son gratuitos).

¿Cuál es el mejor programa anti spyware?

Spyware Doctor es conocido como el mejor programa anti-spyware y Google incluye la versión de prueba en el Google Pack.

Ha recibido multitud de premios de las principales publicaciones informáticas (PC World, PC Magazine, PC Pro, PC Plus, PC Authority, PC Utilities, PC Advisor, PC Choice, Microdatorn, Computer Bild y PC Answers Magazine) y laboratorios de pruebas de todo el mundo lo han destacado por sus cualidades.

Es un anti-spyware que detecta y elimina y bloquea toda clase de spyware, adware, troyanos spyware, keyloggers, suplantación de identidad, secuestradores de navegador, amenazas de rastreo, anti-spyware maligno, software no deseado, fraude electrónico, ventanas emergentes y sitios web corruptos. Incluye actualizaciones de Smart Update y tareas programadas.

Su facilidad de uso, el programa se configura de forma automática con la instalación, hace que haya recibido el premio People's Choice Award varios años.

Se le pueden añadir complementos de forma opcional como Site Guard, Email Guard y Behavior Guard.

Puedes encontrar más información sobre Spyware Doctor en la web de Pc Tools. Spyware Doctor™ »

Spy Sweeper está considerado uno de los mejores programas para la eliminación de spyware pero su compra proporciona una licencia de sólo un año. Tiene una versión de prueba gratuita. Spy Sweeper »

Ad-aware es un programa de Lavasoft que detecta y elimina spyware. También detecta marcadores de teléfono, troyanos y otros. Hay una versión gratuita llamada Ad-ware Personal y dos versiones no gratuitas: Ad-Aware Plus y Ad-aware Professional. La principal diferencia entre la versión gratuita y las no gratuitas es que las no gratuitas te protegen mientras navegas por Internet, mientras que la gratuita tienes que ejecutarla para realizar una búsqueda y eliminación del spyware de manera puntual. Ad-aware »

También conocido como Spybot-S&D, es un programa gratuito que detecta y elimina spyware. Incluye un "inmunizador" que permite bloquear la instalación de spyware. Spybot - Search & Destroy »

En mas adelante hemos probado Ad-aware y Spybot y los dos han funcionado muy bien.

¿QUÉ ES UN ANTIVIRUS?

Son programas capaces de detectar y eliminar los virus que hayan infectado nuestro ordenador. En algunos casos, sólo pueden detectar, pero no eliminar el virus, por lo que nos recomendarán eliminar el archivo infectado, perdiendo la información que contenía.

Cada cierto tiempo (uno o pocos meses), aparecen nuevas versiones de los antivirus, preparados para detectar los virus de reciente aparición, por lo que no debemos confiar en un antivirus desfasado.

Muchos antivirus pueden ser usados gratuitamente al menos durante un periodo de prueba (shareware, o programas de libre distribución)

Un antivirus tiene tres principales funciones y componentes:

- VACUNA es un programa que instalado residente en la memoria, actúa como "filtro" de los programas que son ejecutados, abiertos para ser leídos o copiados, en tiempo real.

- DETECTOR, que es el programa que examina todos los archivos existentes en el disco o a los que se les indique en una determinada ruta o PATH. Tiene instrucciones de control y reconocimiento exacto de los códigos virales que permiten capturar sus pares, debidamente registrados y en forma sumamente rápida desarman su estructura.

- ELIMINADOR es el programa que una vez desactivada la estructura del virus procede a eliminarlo e inmediatamente después a reparar o reconstruir los archivos y áreas afectadas.

¿CUÁLES SON LOS ANTIVIRUS MÁS CONOCIDOS?

- Panda Antivirus (español) www.pandasoftware.es

- McAfee Viruscan www.mcafee.com

- Anyware www.anyware.com

- Thunderbyte www.thunderbyte.com

- Norton Antivirus http://www.norton.com/region/es/.

¿Qué es un virus?

¿Qué es un virus?

Un virus es código informático que se adjunta a sí mismo a un programa o archivo para propagarse de un equipo a otro. Infecta a medida que se transmite. Los virus pueden dañar el software, el hardware y los archivos.

Virus Código escrito con la intención expresa de replicarse. Un virus se adjunta a sí mismo a un programa host y, a continuación, intenta propagarse de un equipo a otro. Puede dañar el hardware, el software o la información.

Al igual que los virus humanos tienen una gravedad variable, desde el virus Ébola hasta la gripe de 24 horas, los virus informáticos van desde molestias moderadas hasta llegar a ser destructivos. La buena noticia es que un verdadero virus no se difunde sin la intervención humana. Alguien debe compartir un archivo o enviar un mensaje de correo electrónico para propagarlo.

¿Qué es un gusano?

¿Qué es un gusano?

Un gusano, al igual que un virus, está diseñado para copiarse de un equipo a otro, pero lo hace automáticamente. En primer lugar, toma el control de las características del equipo que permiten transferir archivos o información. Una vez que un gusano esté en su sistema, puede viajar solo. El gran peligro de los gusanos es su habilidad para replicarse en grandes números. Por ejemplo, un gusano podría enviar copias de sí mismo a todos los usuarios de su libreta de direcciones de correo electrónico, lo que provoca un efecto dominó de intenso tráfico de red que puede hacer más lentas las redes empresariales e Internet en su totalidad. Cuando se lanzan nuevos gusanos, se propagan muy rápidamente. Bloquean las redes y posiblemente provocan esperas largas (a todos los usuarios) para ver las páginas Web en Internet.

Gusano Subclase de virus. Por lo general, los gusanos se propagan sin la intervención del usuario y distribuye copias completas (posiblemente modificadas) de sí mismo por las redes. Un gusano puede consumir memoria o ancho de banda de red, lo que puede provocar que un equipo se bloquee.

Debido a que los gusanos no tienen que viajar mediante un programa o archivo "host", también pueden crear un túnel en el sistema y permitir que otro usuario tome el control del equipo de forma remota. Entre los ejemplos recientes de gusanos se incluyen: Sasser y Blaster.

¿Qué es un troyano?

Del mismo modo que el caballo de Troya mitológico parecía ser un regalo pero contenía soldados griegos que dominaron la ciudad de Troya, los troyanos de hoy en día son programas informáticos que parecen ser software útil pero que ponen en peligro la seguridad y provocan muchos daños. Un troyano reciente apareció como un mensaje de correo electrónico que incluye archivos adjuntos que aparentaban ser actualizaciones de seguridad de Microsoft, pero que resultaron ser virus que intentaban deshabilitar el software antivirus y de servidor de seguridad.

Del mismo modo que el caballo de Troya mitológico parecía ser un regalo pero contenía soldados griegos que dominaron la ciudad de Troya, los troyanos de hoy en día son programas informáticos que parecen ser software útil pero que ponen en peligro la seguridad y provocan muchos daños. Un troyano reciente apareció como un mensaje de correo electrónico que incluye archivos adjuntos que aparentaban ser actualizaciones de seguridad de Microsoft, pero que resultaron ser virus que intentaban deshabilitar el software antivirus y de servidor de seguridad.

Troyano Programa informático que parece ser útil pero que realmente provoca daños.

Los troyanos se difunden cuando a los usuarios se les engaña para abrir un programa porque creen que procede de un origen legítimo. Para proteger mejor a los usuarios, Microsoft suele enviar boletines de seguridad por correo electrónico, pero nunca contienen archivos adjuntos. También publicamos todas nuestras alertas de seguridad en nuestro sitio Web de seguridad antes de enviarlas por correo electrónico a nuestros clientes.

Los troyanos también se pueden incluir en software que se descarga gratuitamente. Nunca descargue software de un origen en el que no confíe. Descargue siempre las actualizaciones y revisiones de Microsoft de los sitios Microsoft Windows Update o Microsoft Office Update.

¿Cómo puedo saber si tengo un gusano u otro virus?

Al abrir y ejecutar un programa infectado, es posible que no sepa que ha contraído un virus. Su equipo puede hacerse más lento o bloquearse y reiniciarse cada pocos minutos. En ocasiones, un virus ataca los archivos que necesita para iniciar un equipo. En este caso, puede presionar el botón de encendido y estar mirando una pantalla vacía.

Todos estos síntomas son signos habituales de que el equipo tiene un virus, aunque se pueden deber a problemas de hardware o software que nada tengan que ver con un virus.

Preste atención a los mensajes que indiquen que ha enviado correo electrónico con virus. Puede significar que el virus ha incluido su dirección de correo como el remitente de un correo electrónico infectado. Esto no significa necesariamente que tenga un virus. Algunos virus tienen la capacidad de falsificar las direcciones de correo electrónico.

A menos que tenga instalado software antivirus actualizado en el equipo, no existe un modo seguro de saber si tiene un virus. Si no dispone de software antivirus actual o si desea instalar otra marca de software antivirus, visite nuestra página de descargas de software de seguridad.

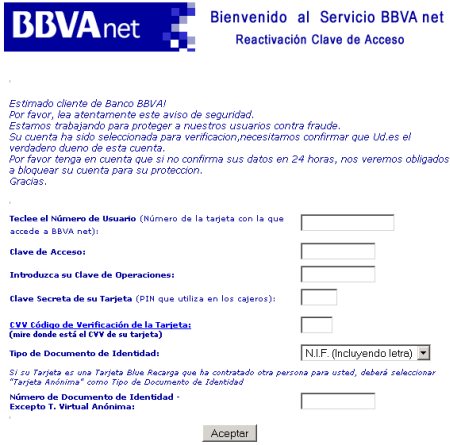

Seguro que estos últimos meses lleva escuchando en los medios de comunicación varias veces la palabra “Phishing” y además relacionándolo la mayoría de la veces con la banca por Internet. Debido a la confusión que existe en algunos internautas noveles y a algún medio de comunicación, que puede llevar a confusión al internauta por el tratamiento de las noticias de forma alarmista, donde incluso se puede deducir que la banca online no es segura, dejando en entredicho la seguridad de las entidades bancarias. Por todo esto, la Asociación de Internautas quiere explicar que es el Phishing y cómo protegerse del mismo

¿Qué es el Phishing?

¿En que consiste?

Se puede resumir de forma fácil, engañando al posible estafado, "suplantando la imagen de una empresa o entidad publica", de esta manera hacen "creer" a la posible víctima que realmente los datos solicitados proceden del sitio "Oficial" cuando en realidad no lo es.

¿Cómo lo realizan?

El phishing puede producirse de varias formas, desde un simple mensaje a su teléfono móvil, una llamada telefónica, una web que simula una entidad, una ventana emergente, y la más usada y conocida por los internautas, la recepción de un correo electrónico. Pueden existir mas formatos pero en estos momentos solo mencionamos los más comunes;

- SMS (mensaje corto); La recepción de un mensaje donde le solicitan sus datos personales.

- Llamada telefónica; Pueden recibir una llamada telefónica en la que el emisor suplanta a una entidad privada o pública para que usted le facilite datos privados. Un ejemplo claro es el producido estos días con la Agencia Tributaria, ésta advirtió de que algunas personas están llamando en su nombre a los contribuyentes para pedirles datos, como su cuenta corriente, que luego utilizan para hacerles cargos monetarios.

- Página web o ventana emergente; es muy clásica y bastante usada. En ella se simula suplantando visualmente la imagen de una entidad oficial , empresas, etc pareciendo ser las oficiales. El objeto principal es que el usuario facilite sus datos privados. La más empleada es la "imitación" de páginas web de bancos, siendo el parecido casi idéntico pero no oficial. Tampoco olvidamos sitios web falsos con señuelos llamativos, en los cuales se ofrecen ofertas irreales y donde el usuario novel facilita todos sus datos, un ejemplo fue el descubierto por la Asociación de Internautas y denunciado a las fuerzas del Estado: Web-Trampa de recargas de móviles creada para robar datos bancarios.

http://seguridad.internautas.org/html/1/425.html

Ejemplo de web falsa que simula una entidad bancaria;

http://seguridad.internautas.org/html/1/447.html

- Correo electrónico, el más usado y más conocido por los internautas. El procedimiento es la recepción de un correo electrónico donde SIMULAN a la entidad o organismo que quieren suplantar para obtener datos del usuario novel. Los datos son solicitados supuestamente por motivos de seguridad, mantenimiento de la entidad, mejorar su servicio, encuestas, confirmación de su identidad o cualquier excusa, para que usted facilite cualquier dato. El correo puede contener formularios, enlaces falsos, textos originales, imágenes oficiales, etc., todo para que visualmente sea idéntica al sitio web original. También aprovechan vulnerabilidades de navegadores y gestores de correos, todo con el único objetivo de que el usuario introduzca su información personal y sin saberlo lo envía directamente al estafador, para que luego pueda utilizarlos de forma fraudulenta: robo de su dinero, realizar compras, etc.

¿Cómo protegerme?

La forma más segura para estar tranquilo y no ser estafado, es que NUNCA responda a NINGUNA solicitud de información personal a través de correo electrónico, llamada telefónica o mensaje corto (SMS).

Las entidades u organismos NUNCA le solicitan contraseñas, números de tarjeta de crédito o cualquier información personal por correo electrónico, por teléfono o SMS. Ellos ya tienen sus datos, en todo caso es usted el que los puede solicitar por olvido o pérdida y ellos se lo facilitarán. Ellos NUNCA se lo van a solicitar porque ya los tienen, es de sentido común.

Para visitar sitios Web, teclee la dirección URL en la barra de direcciones. NUNCA POR ENLACES PROCEDENTES DE CUALQUIER SITIO. Las entidades bancarias contienen certificados de seguridad y cifrados seguros NO TENGA MIEDO al uso de la banca por internet.

¿Como lo denuncio?

Cuando usted sea víctima de este tipo de intento de estafa informe a las autoridades competentes, la Asociación de Internautas creó hace varios meses un conducto a través del cual los internautas pueden denunciar los correos que simulan ser entidades bancarias, web falsas o cualquier tipo de estafa por medio del uso de phishing en internet.

Para ello solo tiene que mandar un correo a phishing@internautas.org adjuntando el mail recibido o la web que intenta el robo de datos. Nosotros lo denunciamos a la empresa u organismo afectado y avisamos a las fuerzas del Estado.

El propósito de la Asociación de Internautas es evitar y ERRADICAR DE UNA VEZ los posibles intentos de estafas realizado mediante el uso de phishing.

Descripción de ID AntiPhishing 1.2

Características principales:

-- Protege contra sitios fraudulentos

-- Elimina ventanas emergentes no solicitadas

-- Detecta sitios fraudulentos utilizando algoritmos avanzados

-- Las búsquedas de sitios fraudulentos utilizando varios motores

-- Utiliza una actualización de la lista de sitios de phishing -

Características detalladas:

-- Le avisa cada vez que están a punto de ver un sitio falso. Sobre la base de una lista actualizada de sitios de phishing y la utilización de un avanzado algoritmo de detección, identificación de lugares inseguros AntiPhishing detecta e impide su visualización desde ellos.

-- Activa o desactiva la posibilidad de pop-ups que aparecen en la pantalla. Por el mero hecho de cambiar esta opción, usted puede tener todos los pop-ups eliminado o puede decidir cuáles de abrir.

-- Elimina automáticamente ventanas emergentes, que ya ha encontrado. No todas las pistas de los pop-ups que ha bloqueado antes de memorizar y para ellos el futuro de bloqueo.

-- Filtros y escanea en búsqueda de sitios Web de estafa. El uso de diversos motores de búsqueda, ID AntiPhishing búsquedas de cualquier ventana potencialmente peligrosas que pueden dañar su computadora.

-- ID AntiPhishing se puede manejar mediante el uso de un solo botón. El clic es suficiente para decidir si quiere protección phishing utilizando vigilancia, o no.

-- El bloqueo de ventanas popup, ID AntiPhishing protege su computadora contra pop-up algunos ataques de hackers, impidiendo su entrada en el ordenador del sistema.

-- ID AntiPhishing tiene un interfaz simple, fácil de usar interfaz gráfica, requiere un mínimo de espacio en tu disco y exploraciones de manera rápida y eficiente para todas las amenazas.

Copyright © 2009 Complicated Girl. All Rights Reserved.